В самом популярном загрузчике GRUB2 выявлена уязвимость, которая получила название BootHole («дырка в ботинке»). Об уязвимости сообщила компания Eclypsium, которая предлагает различные решения для обеспечения безопасности устройств и данных.

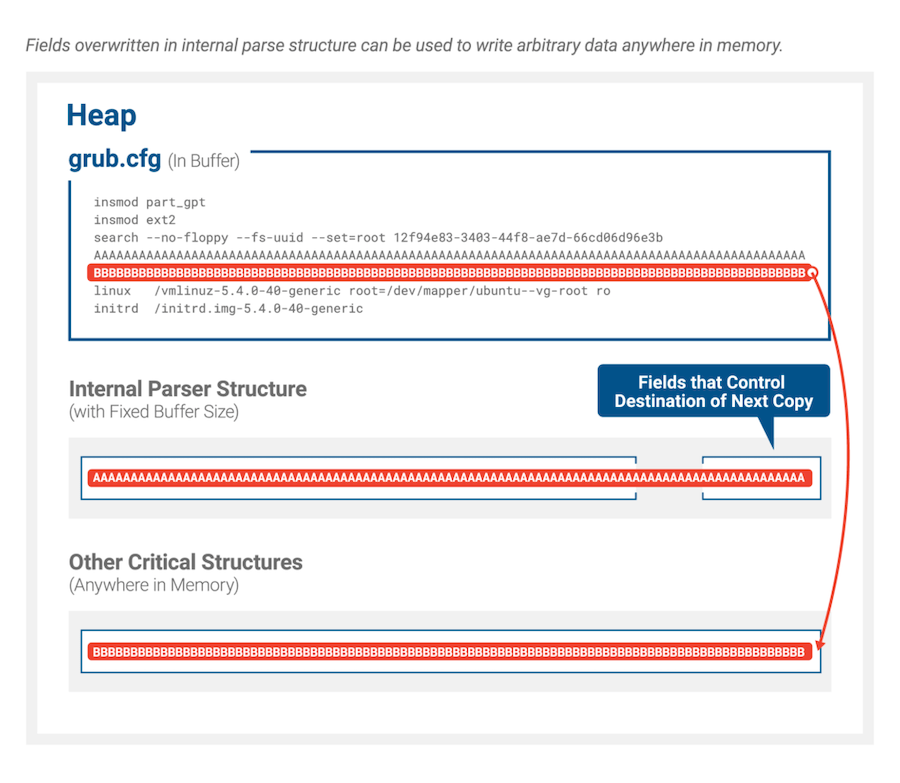

Суть проблемы заключается в том, что файл конфигурации grub.cfg загрузчика GRUB2 хранится на диске в обычном незашифрованном тестовом виде. Злоумышленник может добавить в файл определенные значения (длинные куски данных), которые вызовут переполнение внутреннего буфера парсера GRUB2, обрабатывающего данный файл. Это приведет к тому, что в память компьютера запишется вредоносный программный код. Такой код может полностью управлять и изменять под «свои нужды» процесс загрузки компьютера, вносить исправления в код ядра, а затем контролировать операционную систему.

Данный вид атаки работает даже при активированном механизме защиты UEFI Secure Boot, так как не все устройства выполняют криптографическую проверку файла grub.cfg.

Одно из условий, которое требуется для совершения подобной атаки, заключается в том, что злоумышленнику предварительно нужно получить root-доступ к системе, чтобы внести изменения в grub.cfg.

Подобную уязвимость не так просто устранить. В процессе исследований в GRUB2 также был обнаружен целый набор уязвимостей, связанных с «BootHole». Некоторые из них можно устранить быстро, для устранения других требуется много времени. Для устранения всех уязвимостей нужно вносить изменения не только в GRUB2, но и обновлять программы установки дистрибутивов, системных загрузчиков и других компонентов.

В Eclypsium привели пример существенного изъяна в самом коде парсера GRUB2, который занимается обработкой grub.cfg. Если в парсере происходит «потенциально фатальная» ошибка, связанная с переполнением буферов при копировании строк, то GRUB2 не прерывает работу, а просто выводит сообщение об ошибке.

#define YY_FATAL_ERROR(msg) \

do { \

grub_printf (_("fatal error: %s\n"), _(msg)); \

} while (0)В Eclypsium написали, что большинство систем, включая серверы, рабочие станции, ноутбуки и настольные компьютеры потенциально подвержены этой уязвимости. Если на компьютере используется загрузчик GRUB2, то опасности подвержена любая, установленная система, включая Windows.

Различные компании приступили к исправлению BootHole, но пока полноценных патчей еще нет. Например, разработчики Red Hat Enterprise Linux столкнулись тем, что после внесения исправлений, дистрибутивы Red Hat Enterprise Linux перестают загружаться.

Не смотря на глобальный охват проблемы, не все так страшно. Для осуществления подобной атаки, как мы написали выше, злоумышленник должен сначала получить административный (root) доступ к системе.

Комментарии

10:22

10:24

10:23

18:03

10:33

10:35

12:34

12:55

Если злоумышленник удаленно завладел рутом и лазиет по твоей машине то накой ему сдался граб.....

15:05

13:26

14:00

18:06

17:29

05:25

16:52

17:50

19:00

06:42

02:13

15:33

10:13